Solanaへの質問やコミュニティ参加は下記リンクから。

Solana Link:Discord / Twitter / Telegram / Reddit / Github / Youtube

Chorus OneチームがTour de SOLで過去最大の攻撃を成功させました!

今週、彼らは攻撃ツールを特定し、Tour de SOLテストネットから5億SOLを盗むことに成功しました。彼らがこの驚異的な攻撃をどうやってのけたかを理解する為に、知っておくべき事がいくつかあります:

クラスターのいずれかを起動。Tour de SOLのドライランでもステージ1でも複数ノードを実行したら外部バリデーターに参加します

実行ノードは、ブートストラップバリデーターを呼び出し、ネットワーク内の全てのステークで開始します

外部バリデーターのネットワーク参加により、ステークはエポック期間に渡り分配されます。エポック期間は最大数日になる場合があります。

大量のステークの場合、通常はある程度の時間、ブートストラップバリデーターに留まることになります。

上記を踏まえた上で、Chorus Oneチームは、Validatorsがネットワークのリーダーになった時、トランザクションをネットワークの残りの部分にブロードキャストする事で、必要かつ有効なトランザクションを作成できることを見つけました。ネットワーク内の他のバリデーターが正しく、署名を検証し、問題の存在を特定し、ブロックを拒否する限りはそれ自体は大きな問題ではありません。

しかしChorus Oneは、トランザクション署名の検証行動に関するコードが未実装であることを見抜き、トランザクションを送信して偽の署名を持つブロックを作成し、ネットワークの残り部分にブロードキャストしました。他のバリデーターは、本来為されるべきトランザクション署名の検証ができません。この戦略により、まず彼らは10SOLがBootstrap ValidatorからValidatorノードに転送することに成功しました。

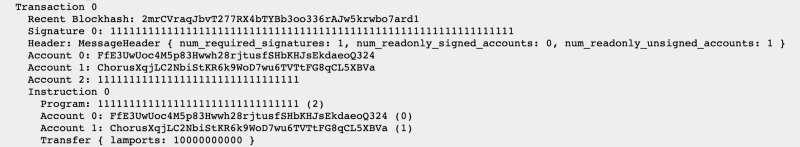

以下は、Chorus Oneが偽のトランザクションを送り、合計5億SOLを盗むまでの最初のブロックのダンプです:

偽造トランザクション

アカウント0はSolana Bootstrap Validatorであり、アカウント1はChorus OneのValidatorです。最後の行で、一方から他方への10 SOL(100億ランプロット)の偽のトランザクションが確認できます。

Chorus Oneのチームがこれを特定せずに、メインネットベータ版のリリースしていた場合、大規模なハッキングにさらされる可能性がありました。Chorus Oneと@Reisenの偉大なる仕事に感謝致します。Chorus Oneは、今回の攻撃に成功しただけでなく、この攻撃に為に膨大な時間と労力をかけてコードベースを徹底的に調査しました。

Solanaへの質問やコミュニティ参加は下記リンクから。

Solana Link:Discord / Twitter / Telegram / Reddit / Github / Youtube

投稿者の人気記事

ジョークコインとして出発したDogecoin(ドージコイン)の誕生から現在まで。注目される非証券性🐶

CoinList(コインリスト)の登録方法

Polygon(Matic)で、よく使うサイト(DeFi,Dapps)をまとめてみた

【初心者向け】JPYCを購入して使ってみました!

Bitcoin史 〜0.00076ドルから6万ドルへの歩み〜

17万円のPCでTwitterやってるのはもったいないのでETHマイニングを始めた話

【DeFi】複利でトークンを運用してくれるサイト

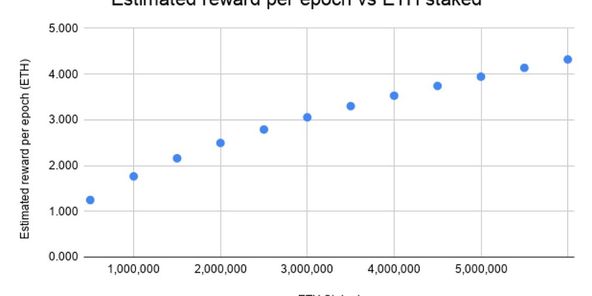

Eth2.0のステークによるDeFiへの影響を考える。

約2年間ブロックチェ-ンゲームをして

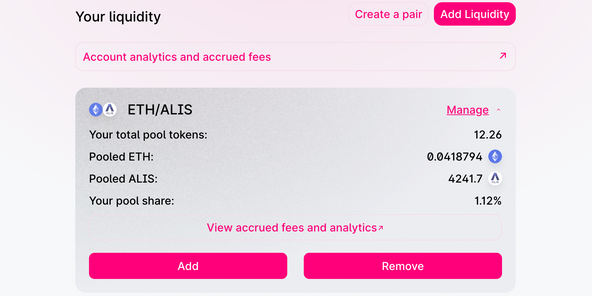

Uniswap v3を完全に理解した

【初心者向け】$MCHCの基本情報と獲得方法